Les employés privilégient les objets connectés au détriment des réseaux informatiques des entreprises. Autrement dit, les réseaux des entreprises deviennent de plus en plus fragiles. More →

Les employés privilégient les objets connectés au détriment des réseaux informatiques des entreprises. Autrement dit, les réseaux des entreprises deviennent de plus en plus fragiles. More →

Posted in Non classéwith Commentaires fermés

Chaque parlementaire dispose désormais de son propre matériel informatique. Toutefois, lors de son rapport d’information, le sénateur Jérôme Bascher fait appel à la vigilance aux pouvoirs publics en matière de sécurité informatique. À titre de rappel, en juin 2019, les systèmes informatiques de Bercy ont été sujets à des attaques informatiques. Le sénateur n’a pas manqué d’insister sur l’attachement de l’Assemblée nationale et du Sénat aux GAFA. More →

Chaque parlementaire dispose désormais de son propre matériel informatique. Toutefois, lors de son rapport d’information, le sénateur Jérôme Bascher fait appel à la vigilance aux pouvoirs publics en matière de sécurité informatique. À titre de rappel, en juin 2019, les systèmes informatiques de Bercy ont été sujets à des attaques informatiques. Le sénateur n’a pas manqué d’insister sur l’attachement de l’Assemblée nationale et du Sénat aux GAFA. More →

Posted in Logicielswith Commentaires fermés

Les professionnels de la santé sont tenus de stocker d’importants volumes de données sensibles. Ils concernent généralement les dossiers des patients qui doivent être sauvegardés dans les meilleures conditions. Or, actuellement, les cyberattaques sont en plein essor. Il est donc hors de question de prendre la sécurité informatique de ces professionnels à la légère. Une telle mesure garantit la protection des données personnelles qu’ils détiennent. More →

Les professionnels de la santé sont tenus de stocker d’importants volumes de données sensibles. Ils concernent généralement les dossiers des patients qui doivent être sauvegardés dans les meilleures conditions. Or, actuellement, les cyberattaques sont en plein essor. Il est donc hors de question de prendre la sécurité informatique de ces professionnels à la légère. Une telle mesure garantit la protection des données personnelles qu’ils détiennent. More →

Posted in Réseauwith Commentaires fermés

Une Charte informatique bien fondée doit avoir lieu au sein d’une entreprise, afin d’en finir avec la consultation de sites pornos à l’initiative des salariés. Ce document visera à définir les limites d’usage personnel des matériels informatiques. Il doit également mettre en relief les éventuelles sanctions en cas de non-respect des règles imposées. More →

Une Charte informatique bien fondée doit avoir lieu au sein d’une entreprise, afin d’en finir avec la consultation de sites pornos à l’initiative des salariés. Ce document visera à définir les limites d’usage personnel des matériels informatiques. Il doit également mettre en relief les éventuelles sanctions en cas de non-respect des règles imposées. More →

Posted in Logicielswith Commentaires fermés

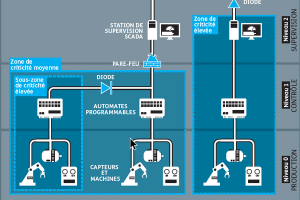

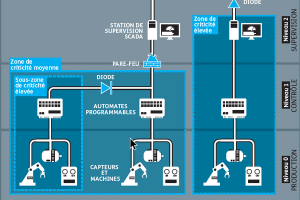

En segmentant le réseau, les menaces peuvent être détectées rapidement. Elles n’envahiront pas non plus d’autres zones. Il y a mille et une manières de diviser le réseau, en fonction du type d’installation. More →

En segmentant le réseau, les menaces peuvent être détectées rapidement. Elles n’envahiront pas non plus d’autres zones. Il y a mille et une manières de diviser le réseau, en fonction du type d’installation. More →

Posted in Non classéwith Commentaires fermés

La ville de Longueuil était récemment la cible des cyberattaqueurs. Ils attaquaient son réseau informatique. Les professionnels ont donc réagi rapidement pour résoudre le problème en commençant par bloquer les ordinateurs de tous les employés. Cette initiative leur permettait de bannir l’action du virus « Emotet », afin d’éviter son éventuelle propagation. More →

La ville de Longueuil était récemment la cible des cyberattaqueurs. Ils attaquaient son réseau informatique. Les professionnels ont donc réagi rapidement pour résoudre le problème en commençant par bloquer les ordinateurs de tous les employés. Cette initiative leur permettait de bannir l’action du virus « Emotet », afin d’éviter son éventuelle propagation. More →

Posted in Logiciels, Réseauwith Commentaires fermés

Grâce à un serveur basé dans l’Hexagone, les professionnels de la gendarmerie peuvent contrôler facilement de nombreux ordinateurs infectés. Ils se trouvent en Amérique latine et centrale. Ces experts français réagissent ainsi à temps pour les neutraliser. Pour ce faire, ils infiltraient le serveur de commande des malfaiteurs pour attaquer le réseau d’ordinateurs piratés. More →

Grâce à un serveur basé dans l’Hexagone, les professionnels de la gendarmerie peuvent contrôler facilement de nombreux ordinateurs infectés. Ils se trouvent en Amérique latine et centrale. Ces experts français réagissent ainsi à temps pour les neutraliser. Pour ce faire, ils infiltraient le serveur de commande des malfaiteurs pour attaquer le réseau d’ordinateurs piratés. More →

Posted in Réseauwith Commentaires fermés

Une sécurité informatique préservée nous met généralement à l’abri de certains ennuis. Elle permet de ne donner aucune piste aux hackers. Or, le fait de mentionner souvent le nom de son animal de compagnie à travers les réseaux sociaux peut nuire à cette sécurité. Il est donc hors de question d’utiliser le nom de son chien ou de son chat comme mot de passe. More →

Une sécurité informatique préservée nous met généralement à l’abri de certains ennuis. Elle permet de ne donner aucune piste aux hackers. Or, le fait de mentionner souvent le nom de son animal de compagnie à travers les réseaux sociaux peut nuire à cette sécurité. Il est donc hors de question d’utiliser le nom de son chien ou de son chat comme mot de passe. More →

Posted in Réseauwith Commentaires fermés

Des opérateurs télécoms ont subi à une perte de données d’enregistrement d’appels de 100 Go, suite à l’opération Soft Cell. Mais les attaques pourraient encore être dangereuses. En effet, les attaquants auraient eu l’occasion de nuire aux réseaux cellulaires, s’ils le souhaitaient. More →

Des opérateurs télécoms ont subi à une perte de données d’enregistrement d’appels de 100 Go, suite à l’opération Soft Cell. Mais les attaques pourraient encore être dangereuses. En effet, les attaquants auraient eu l’occasion de nuire aux réseaux cellulaires, s’ils le souhaitaient. More →

Posted in Réseauwith Commentaires fermés

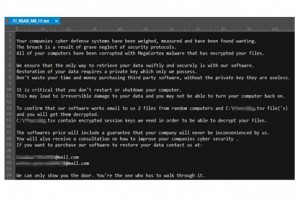

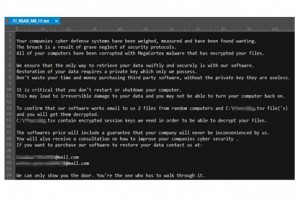

Les spécialistes de la sécurité de Sophos ont remarqué un rançongiciel qui se met à attaquer de nombreux réseaux. Baptisé MegaCortex, il cible des données des entreprises en Italie, en France et aux États-Unis. À noter que jusqu’à présent, les chercheurs œuvrant dans le domaine de la sécurité informatique et des réseaux n’arrivent pas encore à déterminer le volume des attaques. More →

Les spécialistes de la sécurité de Sophos ont remarqué un rançongiciel qui se met à attaquer de nombreux réseaux. Baptisé MegaCortex, il cible des données des entreprises en Italie, en France et aux États-Unis. À noter que jusqu’à présent, les chercheurs œuvrant dans le domaine de la sécurité informatique et des réseaux n’arrivent pas encore à déterminer le volume des attaques. More →

Posted in Réalisation, Réseauwith Commentaires fermés

Les employés privilégient les objets connectés au détriment des réseaux informatiques des entreprises. Autrement dit, les réseaux des entreprises deviennent de plus en plus fragiles. More →

Les employés privilégient les objets connectés au détriment des réseaux informatiques des entreprises. Autrement dit, les réseaux des entreprises deviennent de plus en plus fragiles. More →